이미지파일에서 주어지는 파티션의 크기가 너무 작은 경우 더이상 파일을 복사 할 수 없는 경우가 종종 생긴다.

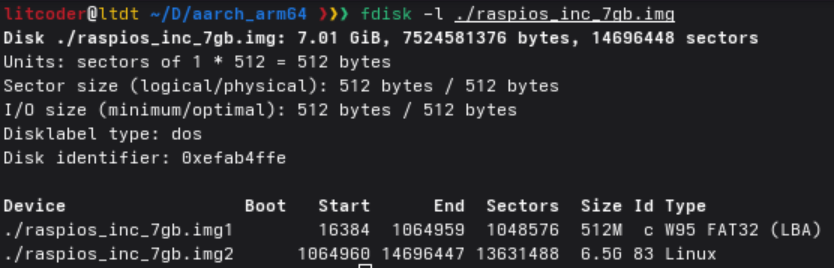

fdisk 명령어로 보면 이미지 파일의 파티션정보가 보이는데, 이 경우 기본적으로 5.5GB의 공간이 Linux partition (ext4)으로 할당되어 있다.

이 크기를 늘리고 싶다면 truncate로 image file의 크기를 조절하고, parted로 원하는 파티션에 할당해 주면된다.

# Image의 크기를 1GB 늘림 truncate -s +1G ./raspios_inc_7gb.img # 두번째 파티션(ext4)에 100%를 할당 parted raspios_inc_7gb.img resizepart 2 100%

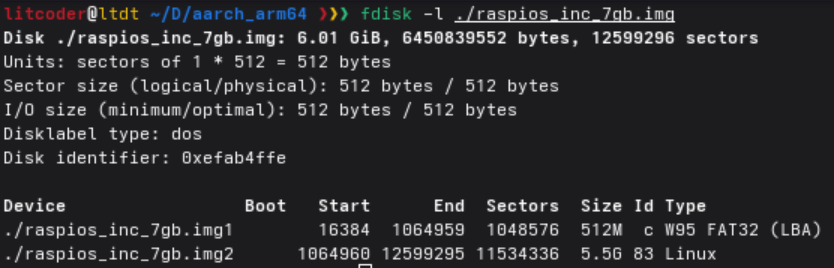

다시 한번 fdisk를 실행해보면 이전 5.5GB에서 6.5GB로 1GB 늘어난 파티션이 두번째인 Linux partition에 적용된 것을 확인할 수 있다.